Blog de Zscaler

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

SuscríbaseAviso de ThreatLabz: las vulnerabilidades de VPN de Ivanti explotadas por piratas informáticos y los nuevos días cero plantean un riesgo crítico

Introducción

Ivanti, una empresa de seguridad y gestión de TI, ha emitido una advertencia sobre múltiples vulnerabilidades de día cero en sus productos VPN explotadas por piratas informáticos respaldados por el estado chino desde diciembre de 2023. La divulgación inicial involucró dos CVE (CVE-2023-46805y CVE-2023-21887) que permite a un atacante remoto realizar ataques de omisión de autenticación e inyección remota de comandos. Ivanti lanzó un revisión que fue inmediatamente eludida por dos fallas adicionales (CVE-2024-21888 y CVE-2024-21893) que permiten a un atacante realizar escalada de privilegios y vulnerabilidades de falsificación de solicitudes del lado del servidor.

La Agencia de Ciberseguridad y Seguridad de Infraestructura (CISA) publicó un aviso inicial y una directiva de emergencia (ED-24-01) que establece el cronograma para mitigar los dos problemas originales para las 11:59 PM EST del 22 de enero de 2024. A raíz del descubrimiento de dos nuevas vulnerabilidades y habida cuenta de que no había revisiones disponibles, CISA emitió una instrucción complementaria a la directiva de emergencia que instaba a las agencias del Poder Ejecutivo Civil Federal a desconectar de las redes de las agencias todas las instancias de Ivanti Connect Secure (ICS) y la solución Ivanti Policy Secure (IPS) a más tardar a las 11:59 PM EST del 2 de febrero de 2024.

Recomendaciones

Para CVE-2023-46805 y CVE-2023-21887

- Aplique la revisión: Ivanti lanzó una revisión para abordar las dos vulnerabilidades iniciales. Se recomienda a los usuarios que apliquen esta revisión lo antes posible para proteger sus sistemas.

- Restablecimiento de fábrica antes de la revisión: Ivanti recomienda a los usuarios realizar un restablecimiento de fábrica en su dispositivo antes de aplicar la revisión. Esta medida de precaución tiene como objetivo evitar que los posibles autores de amenazas obtengan persistencia de actualización en el entorno.

Para CVE-2023-21888 y CVE-2023-21893

- Instrucción complementaria de CISA (ED-24-01): CISA instó a las agencias federales a desconectar todas las instancias de Ivanti Connect Secure e Ivanti Policy Secure Solutions de las redes de las agencias. Aunque la directriz de CISA exige esto para las agencias FCEB, CISA recomienda encarecidamente que todas las organizaciones sigan los pasos recomendados.

- Aplique las revisiones a medida que estén disponibles siguiendo las instrucciones recomendadas.

Para todos los problemas descubiertos

- Priorice la segmentación de todos los sistemas potencialmente afectados de los recursos empresariales para reducir el radio de la explosión.

- Siga la actividad de búsqueda de amenazas para todos los dispositivos conectados hacia y desde los productos Ivanti afectados.

- Supervise los servicios de gestión de identidad y anomalías de autenticación.

- Haga una auditoría activa de cuentas privilegiadas que fueron creadas o actualizadas recientemente.

- Rote certificados, claves y contraseñas para todos los sistemas y aplicaciones conectados o expuestos.

Atribución

Se cree que UTA0178, el grupo de piratería respaldado por el gobierno de China motivado por el espionaje, es responsable de explotar las vulnerabilidades en Ivanti Connect Secure (ICS) VPN. Los ataques concentrados en Filipinas que utilizaban las familias de malware MISTCLOAK, BLUEHAZE y DARKDEW fueron atribuidos al mismo grupo.

Cómo funciona

Se observó que los atacantes explotaban dos vulnerabilidades CVE-2023-46805 (una vulnerabilidad de omisión de autenticación con una puntuación CVSS de 8,2) y CVE-2024-21887 (una vulnerabilidad de inyección de comandos encontrada en múltiples componentes web con una puntuación CVSS de 9,1) para obtener acceso a los dispositivos VPN de ICS. La actividad inicial se observó ya el 3 de diciembre de 2023. En su mayoría utilizaban la táctica Living off the land, pero también se desplegaron algunas herramientas.

Entre las herramientas utilizadas por el autor de amenazas se incluyen:

- Tunelizador PySoxy y BusyBox para permitir la actividad postexplotación

- Puerta trasera pasiva ZIPLINE

- Gotero THINSPOOL

- LIGHTWIRE

- Web Shells WIREFIRE, BUSHWALK y CHAINLINE

- WARPWIRE

Cadena de ataque

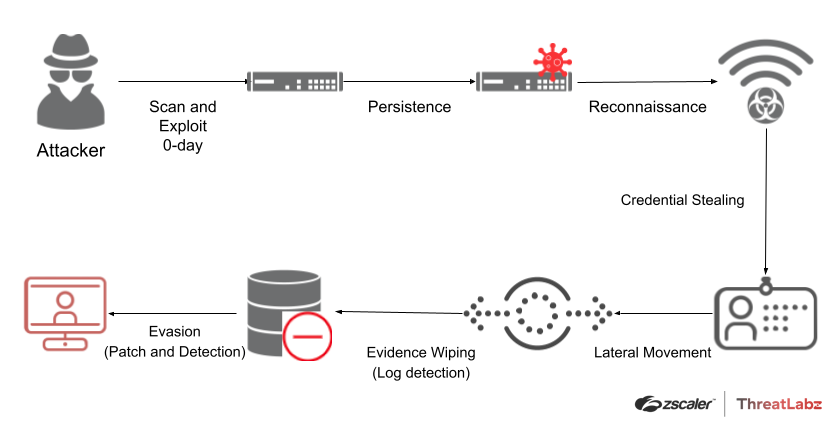

Figura 1: Diagrama que representa la cadena de ataque

Posible ejecución

- Explotación inicial: los atacantes realizaron análisis masivos en busca de dispositivos vulnerables y posible explotación automatizada.

- Persistencia: los atacantes implementaron diferentes variaciones de web shells en los dispositivos objetivo después de una explotación exitosa. Después de lograr un punto de apoyo inicial, el atacante puede robar datos de configuración, modificar archivos existentes, descargar archivos remotos y realizar un túnel inverso desde los dispositivos. Además, los atacantes bloquearon archivos de configuración e implementaron herramientas adicionales.

- Reconocimiento: los atacantes realizaron un reconocimiento de los sistemas y aplicaciones internos a través de conexiones proxy.

- Robo de credenciales: los atacantes inyectaron un malware personalizado basado en JavaScript, llamado WARPWIRE, en una página de inicio de sesión utilizada por los usuarios para capturar y filtrar credenciales de texto sin formato.

- Movimiento lateral: los atacantes utilizaron movimiento lateral empleando credenciales comprometidas para conectarse a sistemas internos a través de RDP, SMB y SSH.

- Limpieza de pruebas: se observó que los atacantes limpiaban registros e incluso restauraban el sistema a un estado limpio después de desplegar sus cargas útiles.

- Evasión (revisión y detección): en algunos casos, los atacantes modificaron la herramienta de verificación de integridad (TIC) para deshabilitarla y evitar que señalara modificaciones o adiciones en el sistema como medida para evadir la detección. Incluso la herramienta ZIPLINE utilizada por los atacantes es capaz de eludir la detección de TIC al agregarse a la lista de exclusión utilizada por la herramienta TIC. Además, a medida que los ataques fueron descubiertos y publicitados, los atacantes se adaptaron rápidamente modificando las herramientas para evadir la detección. Como resultado, se están observando nuevas variantes del ataque inicial en ataques más recientes.

Cómo puede ayudar Zscaler

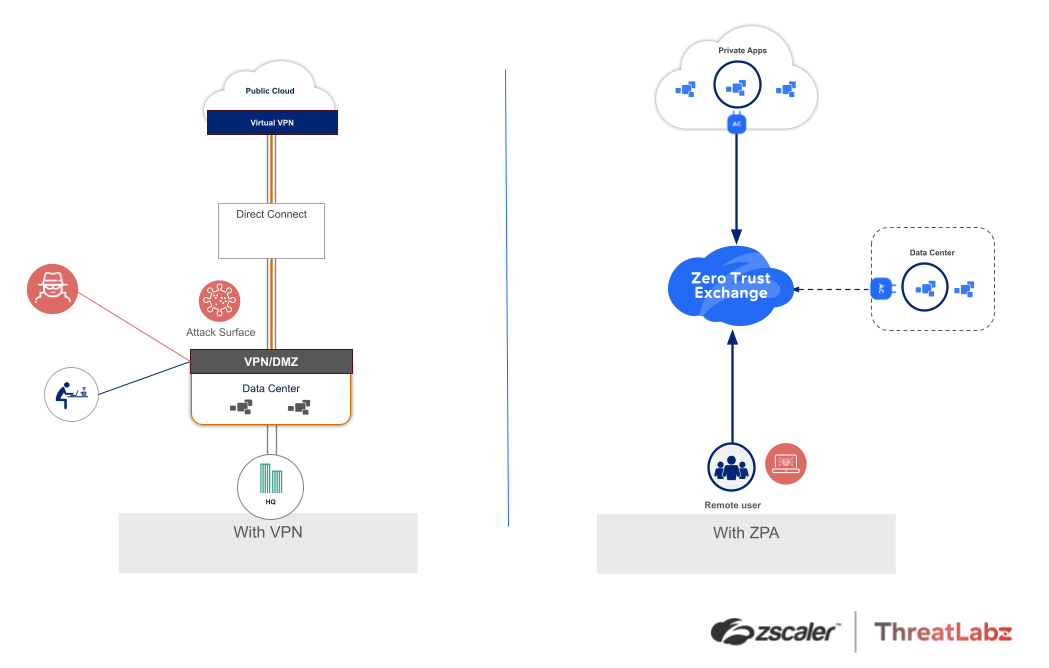

La solución de acceso a red de confianza cero (ZTNA) nativa en la nube de Zscaler brinda a los usuarios un acceso rápido y seguro a aplicaciones privadas para todos los usuarios, desde cualquier ubicación. Reduzca su superficie de ataque y el riesgo de movimiento lateral de amenazas: no más direcciones IP de acceso remoto expuestas a Internet y conexiones seguras con intermediarios de adentro hacia afuera. Fácil de implementar y aplicar políticas de seguridad consistentes en todo el campus y en usuarios remotos.

Zscaler Private Access™ (ZPA) permite a las organizaciones proteger el acceso a aplicaciones privadas desde cualquier lugar. Conecte a los usuarios con las aplicaciones, nunca con la red, con la segmentación de usuario a aplicación impulsada por IA. Evite el movimiento lateral de amenazas con conexiones de adentro hacia afuera.

- Implemente protección integral de datos y ciberamenazas para aplicaciones privadas con protección de aplicaciones, engaño y protección de datos integrada.

Figura 2: Las vulnerabilidades de VPN abren puertas a las amenazas cibernéticas; protéjase de estos riesgos con la arquitectura de confianza cero.

La confianza cero es una arquitectura fundamentalmente diferente a las construidas sobre cortafuegos y VPN. Ofrece seguridad como servicio desde la nube y en el perímetro, en lugar de requerir que retorne el tráfico a pilas complejas de dispositivos (ya sean hardware o virtuales). Proporciona conectividad segura entre todos de forma individualizada; por ejemplo, conectando cualquier usuario directamente a cualquier aplicación. No coloca ninguna entidad en la red en su conjunto y se adhiere al principio de acceso con privilegios mínimos. En otras palabras, con confianza cero, la seguridad y la conectividad se desacoplan con éxito de la red, lo que le permite sortear los desafíos antes mencionados de los enfoques basados en el perímetro. Arquitectura de confianza cero:

- Minimiza la superficie de ataque al eliminar cortafuegos, VPN y direcciones IP públicas, no permitir conexiones entrantes y ocultar aplicaciones detrás de una nube de confianza cero.

- Detiene el compromiso aprovechando el poder de la nube para inspeccionar todo el tráfico, incluido el tráfico cifrado a escala, con el fin de aplicar políticas y detener amenazas en tiempo real.

- Evita el movimiento lateral de amenazas al conectar entidades a recursos de TI individuales en lugar de extender el acceso a la red en su conjunto.

- Bloquea la pérdida de datos aplicando políticas en todas las posibles rutas de filtración (incluido el tráfico cifrado), protegiendo los datos en movimiento, los datos en reposo y los datos en uso.

Además, la arquitectura de confianza cero supera muchos otros problemas de cortafuegos, VPN y arquitecturas basadas en el perímetro al mejorar las experiencias del usuario, disminuir la complejidad operativa, ahorrar dinero a su organización y más.

Zscaler ThreatLabz recomienda a nuestros clientes implementar las siguientes capacidades para protegerse contra este tipo de ataques:

- Proteja las aplicaciones más importantes limitando el movimiento lateral utilizando Zscaler Private Access para establecer políticas de segmentación de usuario a aplicación basadas en los principios de acceso menos privilegiado, incluso para empleados y contratistas externos.

- Limite el impacto de un posible compromiso restringiendo el movimiento lateral con microsegmentación basada en identidad.

- Evite la explotación privada de aplicaciones privadas por parte de usuarios comprometidos con una inspección completa en línea del tráfico de aplicaciones privadas, con Zscaler Private Access.

- Utilice Advanced Cloud Sandbox para evitar que se entregue malware desconocido en cargas útiles de segunda etapa.

- Detecte y contenga a los atacantes que intentan moverse lateralmente o escalar privilegios atrayéndolos con servidores, aplicaciones, directorios y cuentas de usuario señuelos con Zscaler Deception.

- Identifique y detenga la actividad maliciosa de los sistemas comprometidos enrutando todo el tráfico del servidor a través de Zscaler Internet Access.

- Restrinja el tráfico desde la infraestructura crítica a una lista "permitida" de destinos buenos conocidos.

- Asegúrese de inspeccionar todo el tráfico SSL/TLS, incluso si proviene de fuentes confiables.

- Active la Protección avanzada contra amenazas para bloquear todos los dominios de comando y control conocidos.

- Amplíe la protección de comando y control a todos los puertos y protocolos con Advanced Cloud Firewall, incluidos destinos C&C emergentes.

Mejores prácticas

Siga las directrices CISA

El cumplimiento oportuno de la Directiva de emergencia de CISA sobre vulnerabilidades de Ivanti es fundamental para minimizar el impacto de estas vulnerabilidades.

Implemente una arquitectura de confianza cero

Las empresas deben replantearse los enfoques tradicionales de seguridad, reemplazando dispositivos vulnerables como VPN y cortafuegos. Implementar una auténtica arquitectura de confianza cero, fortalecida por modelos IA/ML, a fin de bloquear y aislar el tráfico malicioso y las amenazas es un paso fundamental. Priorice la segmentación de usuario a aplicación cuando no atraiga usuarios a la misma red que sus aplicaciones. Esto proporciona una forma eficaz de evitar el movimiento lateral y evitar que los atacantes alcancen las aplicaciones más relevantes.

Medidas proactivas para salvaguardar su entorno

A la luz de las recientes vulnerabilidades que afectan a Invanti, es imperativo emplear las siguientes mejores prácticas para fortificar a su organización frente a posibles vulnerabilidades.

- Minimice la superficie de ataque: haga que las aplicaciones (y las VPN vulnerables) sean invisibles para Internet e imposibles de comprometer, lo que garantiza que un atacante no pueda obtener acceso inicial.

- Evite el compromiso inicial: inspeccione todo el tráfico en línea para detener automáticamente las vulneraciones de día cero, el malware u otras amenazas sofisticadas.

- Aplique el acceso con privilegios mínimos: restrinja los permisos para usuarios, tráfico, sistemas y aplicaciones utilizando identidad y contexto, garantizando que sólo los usuarios autorizados puedan acceder a los recursos nombrados.

- Bloquee el acceso no autorizado: utilice autenticación multifactor (MFA) sólida para validar las solicitudes de acceso de los usuarios.

- Elimine el movimiento lateral: conecte a los usuarios directamente a las aplicaciones, no a la red, para limitar el radio de explosión de un posible incidente.

- Desconecte a los usuarios comprometidos y las amenazas internas: habilite la inspección y la supervisión en línea para detectar usuarios comprometidos con acceso a su red, aplicaciones privadas y datos.

- Detenga la pérdida de datos: inspeccione los datos en movimiento y los datos en reposo para detener el robo de datos activo durante un ataque.

- Implemente defensas activas: aproveche la tecnología de engaño con señuelos y realice una búsqueda diaria de amenazas para frustrar y capturar ataques en tiempo real.

- Cultive una cultura de seguridad: muchas infracciones comienzan comprometiendo una sola cuenta de usuario mediante un ataque de phishing. Dar prioridad a la formación periódica en materia de concienciación sobre ciberseguridad puede ayudar a reducir este riesgo y proteger a sus empleados de cualquier riesgo.

- Ponga a prueba su postura de seguridad: obtenga evaluaciones periódicas de riesgos de terceros y lleve a cabo actividades de purple team para identificar y reforzar las brechas en su programa de seguridad. Solicite a sus proveedores de servicios y socios tecnológicos que hagan lo mismo y comparta los resultados de estos informes con su equipo de seguridad.

Conclusión

En conclusión, los productos VPN de Ivanti se enfrentan a graves amenazas de seguridad debido a múltiples vulnerabilidades de día cero explotadas por piratas informáticos respaldados por el estado. Los datos iniciales revelaron CVE críticos que permitían acceso no autorizado e inyecciones remotas de comandos. Tras el lanzamiento de la revisión de Ivanti, los autores de amenazas explotaron rápidamente dos fallas adicionales que permitían la escalada de privilegios.

CISA ha respondido con una directiva de emergencia y asesoramiento, estableciendo plazos para mitigar los problemas originales. Con el descubrimiento de nuevas vulnerabilidades y la ausencia de revisiones, CISA emitió una directiva complementaria, ordenando a las agencias federales desconectar las soluciones Ivanti ICS e IPS de las redes para las 11:59 pm EST del 2 de febrero de 2024.

¿Este post ha sido útil?

Reciba en su bandeja de entrada las últimas actualizaciones del blog de Zscaler

Al enviar el formulario, acepta nuestra política de privacidad.