/ ¿Qué es la seguridad 5G?

¿Qué es la seguridad 5G?

La seguridad 5G es un área de la seguridad de redes inalámbricas centrada en redes inalámbricas de quinta generación (5G). Las tecnologías de seguridad 5G ayudan a proteger la infraestructura 5G y los dispositivos habilitados para 5G contra la pérdida de datos, los ataques cibernéticos, los piratas informáticos, el malware y otras amenazas. En comparación con las generaciones anteriores, 5G hace un mayor uso de la virtualización, la segmentación de la red y las redes definidas por software (SDN), lo que lo hace vulnerable a nuevos tipos de ataques.

¿Por qué es importante la seguridad 5G?

A medida que la tecnología 5G se implemente en más y más países, tendrá un enorme impacto en la infraestructura crítica y las industrias globales. Sin embargo, los avances tecnológicos del 5G también conllevan nuevos y mayores riesgos de ciberseguridad que los operadores de telecomunicaciones y sus clientes no pueden ignorar, entre ellos:

- Superficie de ataque ampliada: cuantos más dispositivos hay conectados y más infraestructura se migra a la nube, se abre un abanico más amplio de puntos de entrada que los ciberdelincuentes pueden aprovechar. Y debido a que el 5G permite interconectar millones de dispositivos por kilómetro cuadrado (a diferencia de las decenas de miles de dispositivos habilitados para 4G LTE y wifi), un dispositivo explotado podría provocar vulnerabilidades en cascada que comprometerían ecosistemas enteros.

- Vulnerabilidades de la segmentación de la red: la infraestructura 5G permite segmentar la red y crear múltiples segmentos de red virtuales que están unos junto a otros en una red 5G, y cada uno atiende a aplicaciones, empresas o industrias verticales específicas. Esto es eficiente, pero abre la puerta a ataques dentro de los segmentos y a otros riesgos nuevos. Los segmentos deben aislarse y fragmentarse de forma segura para evitar que los atacantes se muevan lateralmente.

- Riesgos de la cadena de suministro: la adopción del 5G depende de una cadena de suministro global de hardware, software y servicios. Garantizar la seguridad de todos los componentes es un desafío, ya que los actores malintencionados pueden intentar comprometer uno o más puntos de la cadena de suministro de hardware/software para infiltrarse en redes y dispositivos 5G.

- Preocupaciones por la privacidad de los datos: las redes 5G admiten el intercambio y procesamiento masivo de datos, lo que genera preocupaciones sobre la privacidad de esas cantidades cada vez mayores de datos personales/sensibles involucrados en el proceso. El acceso no autorizado a datos a menudo conduce al robo de identidad, fraude y otros usos indebidos.

- Amenazas a la infraestructura crítica: a medida que la tecnología 5G se integra con la infraestructura crítica nacional, como las redes eléctricas, los sistemas de transporte y las instalaciones de atención médica, una infracción podría tener graves implicaciones para la seguridad pública, la salud de los pacientes, las operaciones industriales, la seguridad nacional o incluso la estabilidad económica.

Si bien la tecnología 5G está preparada para impulsar la próxima generación de transformación tecnológica en industrias, gobiernos, etc., también conlleva riesgos de seguridad mayores (y en algunos casos, no cuantificados).

Beneficios de la seguridad 5G

Los proveedores de servicios y los operadores de redes móviles tienen la responsabilidad de garantizar la privacidad, seguridad e integridad de los datos y operaciones de los clientes en sus redes 5G. Con medidas de seguridad efectivas, los proveedores y operadores pueden:

- Aprovechar la supervisión y el análisis de seguridad en tiempo real para detectar y responder más rápidamente a posibles amenazas a la seguridad.

- Minimizar el impacto de los ciberataques y reducir los costes asociados y el daño reputacional.

- Demostrar un compromiso con la integridad de los datos y las operaciones de los clientes para ganarse su lealtad y confianza.

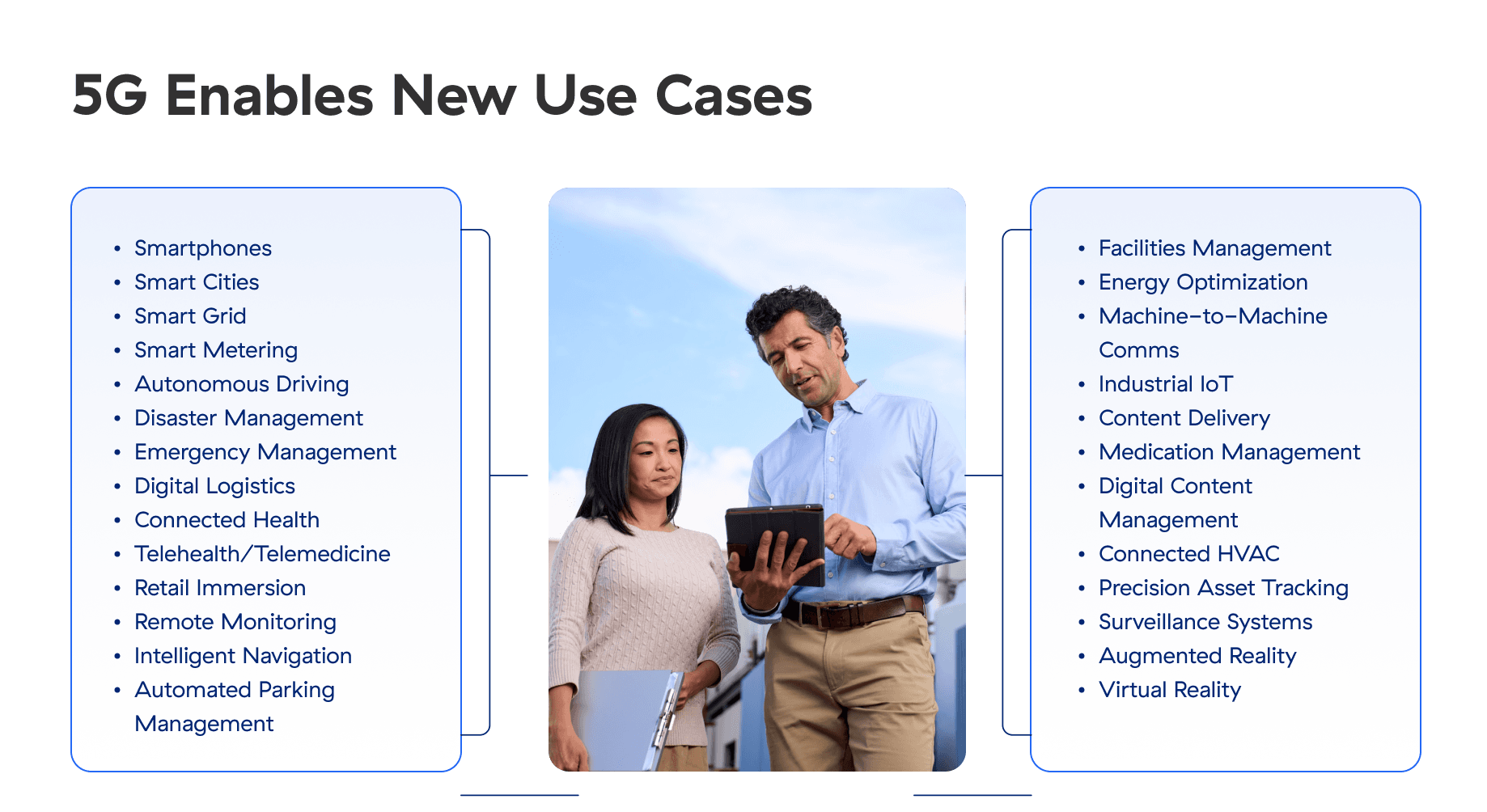

Con la fabricación inteligente (Industria 4.0) en pleno apogeo, las empresas que utilizan dispositivos de Internet de las cosas (IoT) están deseando utilizar redes 5G para mantener sus dispositivos IoT conectados y funcionando.

¿Cómo funciona el 5G?

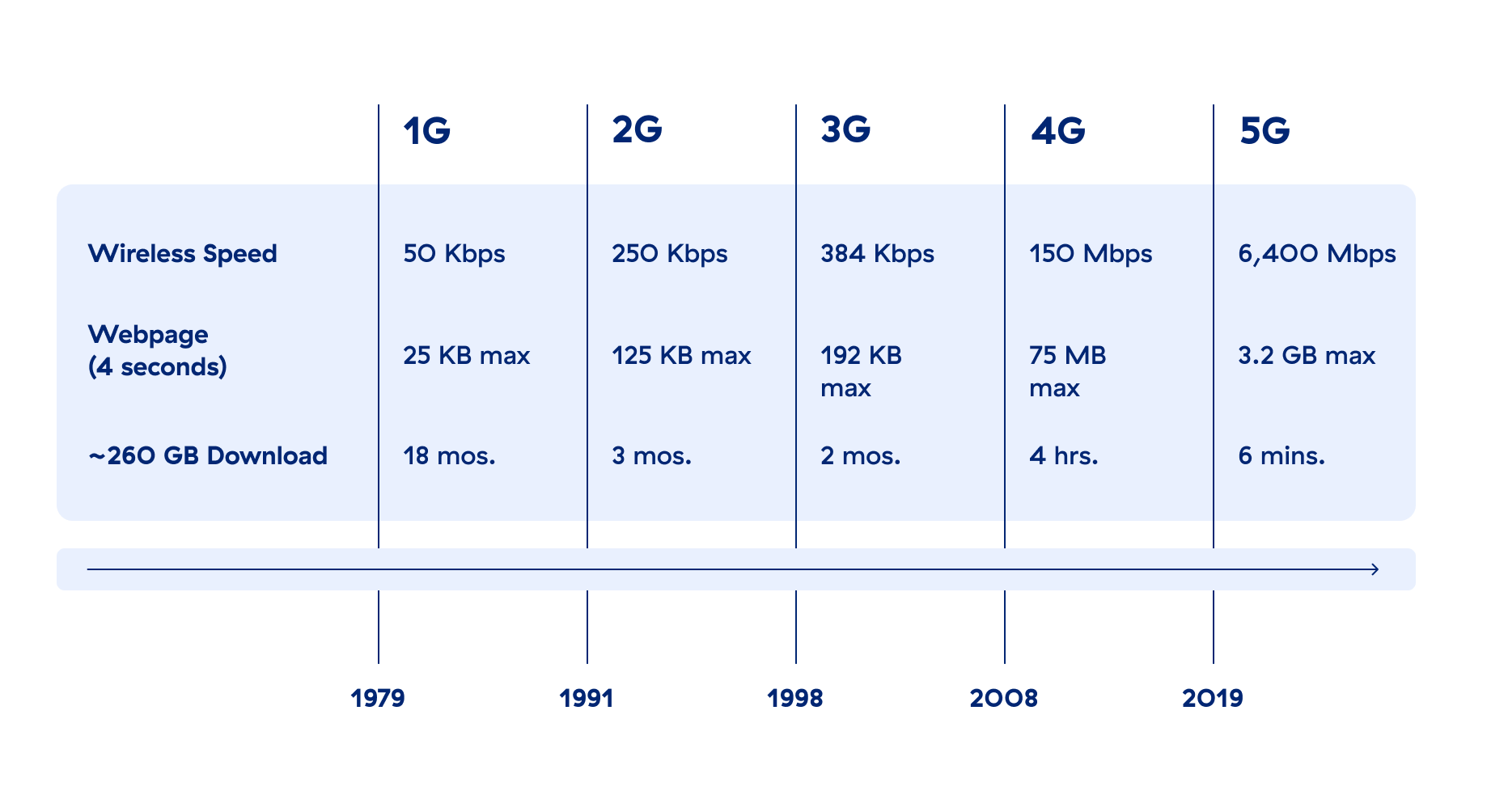

El 5G utiliza una amplia combinación de bandas de radio que impulsan velocidades de hasta 10 gbps (de 10 a 100 veces más rápidas que el 4G-LTE), lo que pronto hará que las experiencias web que hoy parecen que van lo suficientemente rápido recuerden a las antiguas conexiones por línea conmutada. El 5G ofrece una latencia ultrabaja, lo que se traduce en un rendimiento de la red casi en tiempo real. Mientras que antes un paquete de datos podía tardar entre 20 y 1000 milisegundos (ms) en llegar desde su ordenador portátil o teléfono inteligente a una carga de trabajo, el 5G puede reducir ese tiempo a unos pocos milisegundos cuando el caso de uso lo exige.

Naturalmente, hay otras circunstancias a tener en cuenta, ya que la velocidad física por sí sola no reduce la latencia. Varios factores, como la distancia, la congestión del ancho de banda, las deficiencias de software y procesamiento, e incluso los obstáculos físicos, pueden contribuir a una alta latencia.

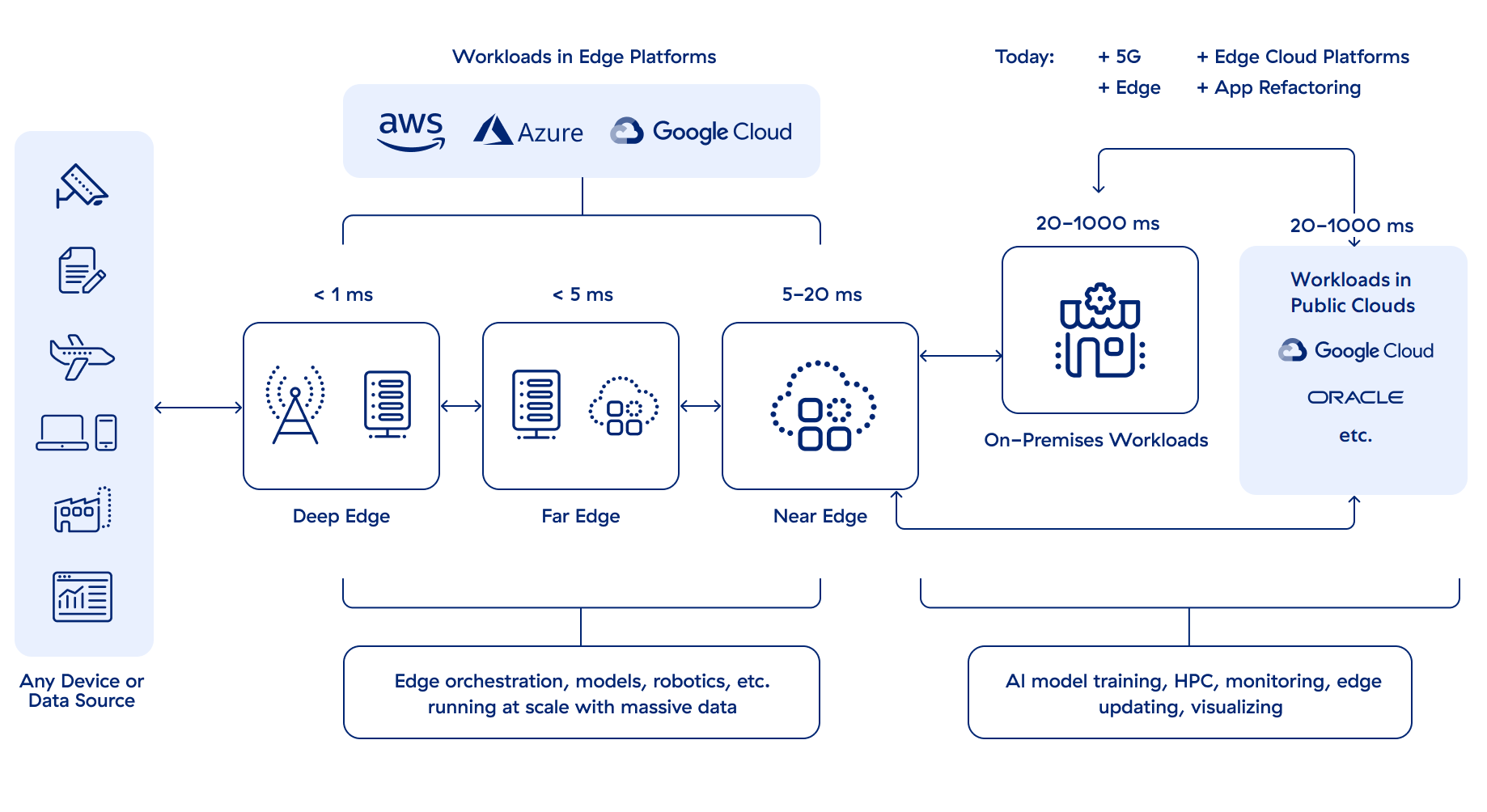

Para lograr una latencia ultrabaja, lo que más necesitan los recursos informáticos es estar más cerca de los dispositivos del usuario final. Tener servidores ubicados físicamente cerca de los dispositivos del usuario final se denomina informática en el borde o edge computing. El tipo de borde varía según el rango de latencia:

- Far edge o borde lejano: entre 5 y 20 ms de latencia; más lejos de la nube y más cerca de los dispositivos.

- Near edge o borde cercano: latencia de más de 20 ms; más cerca de la nube que de los dispositivos.

- Deep edge o borde profundo: a menos de 5 ms de los dispositivos.

Un esquema básico de la red 5G: ¿dónde comienza (o termina) su red?

El caso de uso, los requisitos de latencia y el presupuesto influyen en el nivel de informática de borde que se necesita. No en todas las ocasiones se necesita un rendimiento casi en tiempo real, pero muchas cosas sí necesitan que ese tiempo real sea lo suficientemente bueno, para lo cual unos 20 ms son adecuados.

El 5G también está diseñado para ser enormemente escalable para dispositivos conectados. Las redes de acceso de radio mejoradas pueden admitir 1000 veces más ancho de banda por unidad de área y 100 veces más dispositivos conectados que el 4G LTE. Los dispositivos móviles de consumo, los dispositivos empresariales, los sensores inteligentes, los vehículos autónomos o los drones, entre otros, pueden compartir la misma red 5G sin que se degrade el servicio.

El 5G frente al 4G

El 4G y 5G son tecnologías de telecomunicaciones inalámbricas de alta velocidad para dispositivos móviles.

En cuanto a capacidades técnicas, el 4G ofrece velocidades de datos de hasta aproximadamente 100 Mbps, mientras que el 5G puede ofrecer hasta 20 Gbps. Para las comunicaciones entre dispositivos, la latencia 4G oscila entre 60 y 100 milisegundos, mientras que 5G puede ofrecer una latencia mucho más baja, potencialmente inferior a 5 milisegundos. Y en lo que respecta al ancho de banda y el volumen de conexiones, una red 4G puede soportar varios miles de dispositivos en un kilómetro cuadrado, mientras que una red 5G puede soportar un millón.

Sin embargo, al ser más compleja, la infraestructura de 5G también tiene una mayor superficie de ataque, y tener muchos más dispositivos conectados y velocidades de transferencia de datos mucho más rápidas que el 4G hace que sea significativamente más vulnerable a los ciberataques. Además de eso, el uso de nuevas tecnologías como la virtualización y las redes definidas por software en las redes 5G puede generar nuevas vulnerabilidades que los actores de amenazas podrían aprovechar.

Finalmente, entre estas generaciones hay una importante diferencia: el 5G funciona en el borde de la red, no dentro de la infraestructura tradicional en la que se basa el 4G. Por extensión, la seguridad no se puede brindar de manera efectiva mediante la infraestructura de red tradicional y, por lo tanto, también debe darse en el borde de la red.

A continuación, analizaremos el 5G con respecto a la informática y seguridad de borde.

¿Cómo funciona el 5G con la informática de borde?

La tecnología 5G y el edge computing o informática de borde (computación distribuida que permite el procesamiento y almacenamiento de datos en el borde de la red) están transformando la forma en que nos comunicamos y hacemos negocios. Las mejoras en la velocidad, la transmisión de datos en tiempo real y la densidad de la red móvil son las piedras angulares de la conectividad moderna: brindan la capacidad esencial para los dispositivos IoT conectados, la automatización, las interfaces de realidad virtual y aumentada o las ciudades inteligentes, entre otros elementos.

De hecho, el 5G proporciona la conectividad de alta velocidad y la baja latencia necesarias para que la informática en el borde funcione de forma eficaz. Los datos se pueden transmitir y recibir casi instantáneamente, lo que permite la comunicación y el análisis en tiempo real para respaldar servicios críticos y otras aplicaciones que requieren una respuesta inmediata, como algunas funciones de la Industria 4.0.

Entre muchos otros factores del diseño de la red 5G, la proximidad física con el dispositivo es clave para lograr una baja latencia. Esto significa que la infraestructura central de la red, el servidor de aplicaciones y, lo que es más importante, la infraestructura de seguridad deben reubicarse y dejar atrás los centros de datos centralizados para estar en el borde de la red, más cerca de los usuarios. Para ello, las organizaciones deben recurrir a la confianza cero.

Desafíos de seguridad del 5G

El estándar 5G señala explícitamente que la seguridad es un principio de diseño clave. Por lo general, esto significa que leerá que "5G es seguro por diseño". En otras palabras, el 5G fue diseñado para ser seguro.

La realidad es que la seguridad 5G se limita a la propia red. No se extiende a los dispositivos ni a las cargas de trabajo que los clientes utilizarán para comunicarse a través de una red 5G.

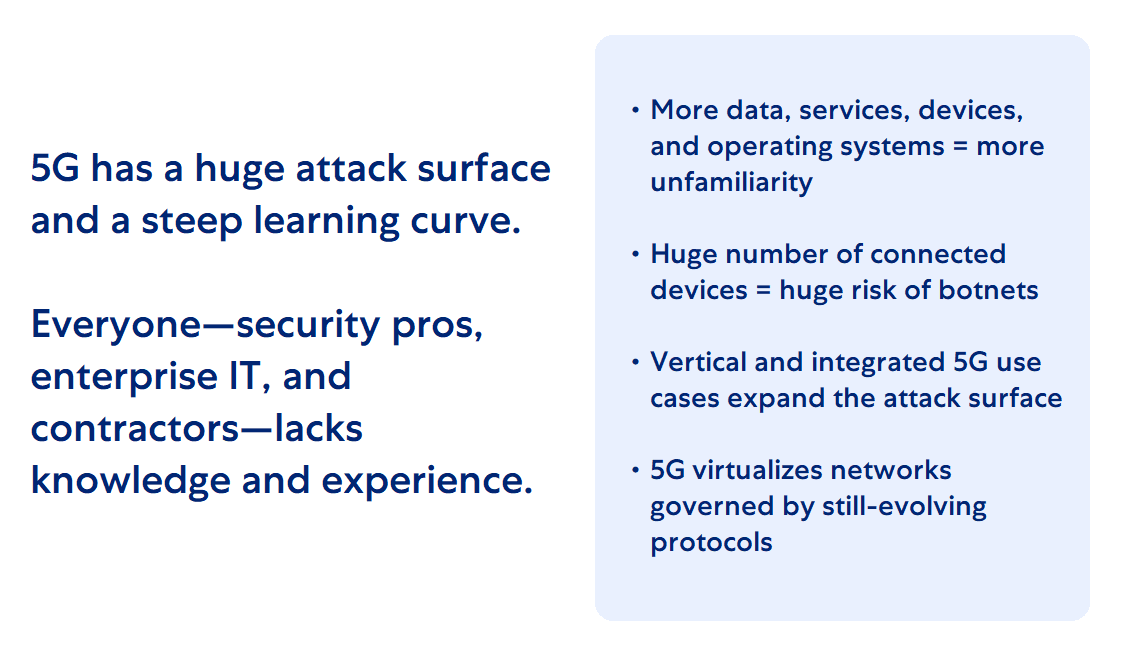

Entonces, si bien el 5G significa más datos, servicios, dispositivos, sistemas operativos, virtualización y uso de la nube, también significa que la superficie de ataque del 5G es enorme y las cargas de trabajo en el borde son los nuevos objetivos preferidos de muchos atacantes.

La seguridad 5G tiene una curva de aprendizaje pronunciada y muchos profesionales de la seguridad, TI empresarial y subcontratistas carecen del conocimiento y la experiencia para proteger las aplicaciones que se ejecutan en redes 5G. Al ser la pieza que une sistemas de TI de gran escala a redes de telecomunicaciones inalámbricas, la tecnología 5G necesita especialistas en ciberseguridad capacitados en ambas disciplinas.

El 5G y la confianza cero para una máxima seguridad

La confianza cero simplifica la protección de cargas de trabajo y dispositivos 5G/en el borde, lo que significa que las organizaciones que la aprovechen verán que adoptar el 5G y los desafíos de seguridad que conlleva es más fácil, rápido y seguro.

La confianza cero es la arquitectura adecuada si se quiere supervisar la seguridad de forma integral, tener controles de acceso granulares basados en riesgos, automatizar la seguridad de sistemas coordinados en toda la infraestructura y proteger en tiempo real los activos de datos críticos en un entorno de amenazas dinámico.

Cómo puede ayudar Zscaler: adopte el modelo de seguridad de confianza cero

La arquitectura Zscaler Zero Trust para el 5G privado protege y simplifica las implementaciones de 5G privado para el núcleo centralizado de 5G y ayudar así a los proveedores a:

- Habilitar la conectividad de confianza cero: proteja la conectividad de sitio a sitio a través de Internet sin una red enrutable (5G UPF al núcleo) y asegúrese de que los usuarios y dispositivos (UE) no estén en la misma red enrutable que las aplicaciones en MEC, DC y nube.

- Proteger aplicaciones y datos: minimice la superficie de ataque de entrada y salida e identifique vulnerabilidades de cargas de trabajo, configuraciones incorrectas y permisos excesivos.

- Proteger las comunicaciones: evite el compromiso y la pérdida de datos con la inspección de contenido en línea.

- Proporcionar gestión de la experiencia digital: resuelva rápidamente problemas de rendimiento gracias a la visibilidad del rendimiento del dispositivo, la red y la aplicación.

App Connectors, Branch Connectors y Cloud Connectors de Zscaler Private Access, junto con Zscaler Client Connector, pueden proteger los dispositivos y las cargas de trabajo de los clientes en las redes 5G actuales. A mediados de 2023 se lanzó una versión de Branch Connector diseñada para proteger las tecnologías core 5G de infracciones, y en 2024 se implementarán más mejoras.

Recursos sugeridos

Preguntas frecuentes

El 4G ofrece velocidades de datos de hasta aproximadamente 100 Mbps, mientras que el 5G puede ofrecer hasta 20 Gbps. No obstante, el 5G ofrece más que mayores velocidades de transferencia de datos. La latencia de las comunicaciones en 4G o el retraso en el envío de datos oscila entre 60 y 100 milisegundos, mientras que la latencia de 5G puede ser inferior a 5 milisegundos para ciertos casos de uso. En cuanto al ancho de banda y al volumen de conexiones simultáneas, una red 4G puede soportar varios miles de dispositivos en un kilómetro cuadrado, mientras que una red 5G puede soportar un millón.

El 5G puede mejorar la seguridad al proporcionar una comunicación más rápida, confiable y segura entre dispositivos. También permite la supervisión y el análisis de seguridad en tiempo real porque los datos se pueden transmitir y recibir casi instantáneamente. Además, el uso de virtualización y redes definidas por software en las redes 5G proporciona una mayor flexibilidad y escalabilidad, lo que permite implementar medidas de seguridad más eficientes y efectivas.

El 5G utiliza protocolos y algoritmos de cifrado avanzados que son más difíciles de piratear que los que utiliza 4G LTE y wifi, lo que hace que las redes 5G sean más seguras. Las redes 5G también incorporan múltiples capas de defensa, como cortafuegos, sistemas de prevención y detección de intrusiones, cifrado y otras capacidades de seguridad integradas en las funciones centrales de la red.